TLS1.3におけるChange Cipher Specメッセージ

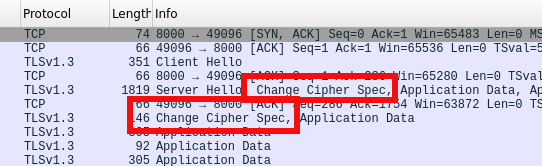

TLS1.2ではHandshakeにおいてChange Cipher Specを送信していましたが、TLS1.3ではこの手順はなくなりました。ただ、TLS Handshakeのやりとりをキャプチャしてみると、依然としてChange Cipher Specが送信されています(図1)。

これは、クライアント/サーバー間にファイアウォール等のセキュリティ関連の装置(RFC等のドキュメントではミドルボックスと呼ばれています)が存在し、それがTLS1.3をサポートしていない場合に、不正なデータとしてパケットが破棄されることが想定されるため、TLS1.2のハンドシェイク手順に見せかける互換性のためにダミーで送信されたものです。

rfc8446 1.2. Major Differences from TLS 1.2

The handshake state machine has been significantly restructured to be more consistent and to remove superfluous messages such as ChangeCipherSpec (except when needed for middlebox compatibility).

ハンドシェイク状態マシンは大きく再構築されました、そして、Change Cipher Specのような余分なメッセージは削除されました(ミドルボックスへの互換性が必要な時を除いて)

TLS1.3においては、Change Cipher Specを受信しても単に無視するだけになります。

いくつかのクライアント(ブラウザ)やサーバーの通信を見てみましたが、現時点では、TLS1.3においてもChange Cipher Specが送信されているようです。

OpenSSLでは

ちなみにOpenSSLでもデフォルトの設定では、Change Cipher Specを送信します。

Change Cipher Specの送信に関する設定としては、SSL_OP_ENABLE_MIDDLEBOX_COMPATというオプションがあり、現状(OpenSSL1.1.1や3系)ではデフォルトでOnになっています。

以下のようにすれば無駄なChange Cipher Specの送信を抑止することはできます。

SSL_CTX_clear_options(ctx, SSL_OP_ENABLE_MIDDLEBOX_COMPAT);

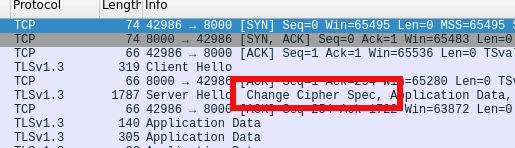

図2を見るとクライアント側からChange Cipher Specが送信されなくなっているのがわかります。

man(*1)によると将来のバージョンにおいてはOffになるかもしれないことが示唆されています。上述のとおり、Change Cipher Specは送信されても問題ないので、この設定はOpenSSLのデフォルト値に任せておき、個別にいじる必要はないでしょう。

ということで当分はTLS1.3についてもChange Cipher Specが送信され続けるのでしょう。

GnuTLSとか他の実装はどうなっているんでしょうか。

(*1) man SSL_CTX_set_options

投稿日:2023/02/04 22:48